近日,揚州廣陵區某企業會計劉女士收到了一封電子郵件,不料點開后竟中了木馬病毒,落入了騙子的連環套,被騙了478萬元。幸虧警方及時破案,成功將涉案資金攔截,24小時內就將涉案資金478.9萬元全部返還至受害人賬戶。

6月26日上午,廣陵區某企業負責人石某在微信上通知會計劉女士當天要向R公司李總轉一筆800多萬的工程款保證金,讓其提前做好準備。

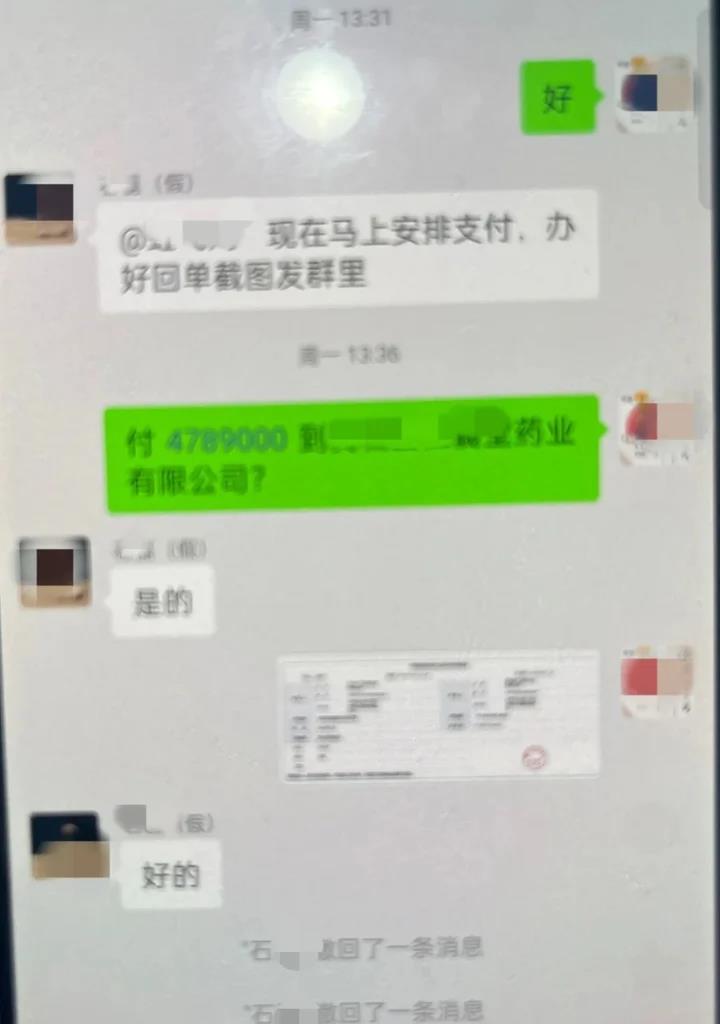

△騙子將會計拉進群內,冒充公司領導讓其轉賬

中午1點左右,劉女士微信收到一個好友申請,備注為“R公司李總”。通過申請后,“李總”將劉女士拉進一個微信群,群里還有一個人,頭像和昵稱都與石某一模一樣。此時,群里的“石總”發來一個賬戶,要求劉女士盡快將478.9萬元保證金轉到該賬戶上。

上午已經接到通知的會計沒有多想,就直接轉賬了。此時,在公司辦公室里的石某收到了扣款信息,徹底懵圈了。他找來劉女士詢問,這才意識到中了騙子的圈套,連忙報警想要挽回損失。“我沒讓你轉賬呀!我的辦公室就在你隔壁,你當面核實一下就沒事了。”石某得知478.9萬元巨款已經轉出,嚇得差點癱軟在地,“這錢如果追不回來,我們一年都白干了。”

接到報警后,揚州市公安局反詐中心與廣陵公安分局反詐中心、灣頭派出所三級聯動。組織警力連夜趕赴山西臨汾,向銀行方面出具了資金返還的相關手續,成功將涉案資金攔截,于24小時內將涉案資金478.9萬元全部返還至受害人賬戶。

那么,騙子是從什么渠道獲取石總的微信名和微信頭像的?民警詢問劉女士,此前有沒有陌生人與其聯系。劉女士頓時想起來,“幾天前我曾點開過一封郵件,對方自稱是業務公司的。”由于工作原因每天都會收到類似郵件,劉女士沒多想就點開了郵件并下載了壓縮包。

△騙子給會計發來一封帶有病毒的郵件

民警調查發現,在一周前,騙子就冒充業務單位給公司會計發了一封“開發票”的電子郵件。事實上,這封電子郵件隱藏了木馬病毒,劉女士點開后,其電腦就中了毒。騙子躲在暗處,通過木馬病毒對會計的電腦實施監控,持續觀察會計與領導聊天的情況,掌握了老板的語言風格,再用高仿微信號的手段冒充公司領導,最終誘騙會計轉賬。

目前,該案還在進一步偵辦之中。6月28日,石某向廣陵分局和揚州市反詐中心贈送了錦旗,對揚州公安雷霆出擊幫助群眾挽損表示感謝。

警方提醒,相關人員特別是單位財務人員應提高警惕,牢記”不亂點擊”“切莫輕信”“務必核實”。切勿隨意向陌生賬戶轉賬匯款,對于借款和資金匯款要求,時刻保持警惕,務必向責任領導致電、視頻或當面求證,嚴格落實財務審批制度,確認真實性后再操作。

來源:現代快報(通訊員 反詐軒 記者 顧瀟)

主管單位:中國反腐敗司法研究中心

主辦單位:企業廉潔合規研究基地

學術支持:湘潭大學紀檢監察研究院

技術支持:湖南紅網新媒科技發展有限公司